※ 2021 年 9 月 7 日現在の情報をもとに作成しています

1. はじめに

SWG (Secure Web Gateway) が HTTPS 通信に先立って行うサーバー証明書のチェックにおいて、サーバー証明書に不備があった際に、Activity Search レポート画面に“Blocked” と表示されるようになりました。本記事で詳しく説明します。

New Activity Search Event Type Added for Certificate and TLS Errors

https://support.umbrella.com/hc/en-us/articles/4406125425044-New-Activity-Search-Event-Type-Added-for-Certificate-and-TLS-Errors

2. 変更内容

Web ポリシー内で HTTPS 検査を有効にすると、SWG はユーザーから受け取った HTTPS リクエストを復号し、中身を検査した後、実際の Web サーバーに対して HTTPS リクエストを送ります。

その後、Web サーバーから HTTPS レスポンスが返ってきますが、その中にはサーバー証明書が含まれており、SWG はその証明書に不備があることが分かると、そこで HTTPS 通信を中止し、以下のエラー画面 (一例) をユーザーに返します。

これまでは、この通信が Activity Search レポートの Action 欄に「Allowed」として記録されていました。

これは、実際の通信は途中で中止されたものの、Web ポリシーで設定したブロック判定 (接続先リストやコンテンツカテゴリなど) によってブロックされたわけではない (つまり Web ポリシーとしては許可した) ためです。

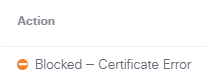

今回、この動作の実装に変更があり、以下のように「Blocked – Certificate Error」と表示されるようになりました。

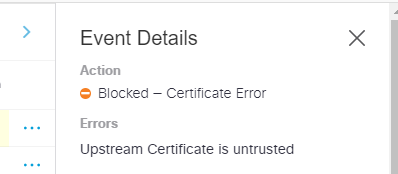

さらに画面右端にある「…」をクリックし、「View Full Details」を選択することで、具体的なエラーの内容についても確認できます。

具体的なエラーの種類と説明は以下のサポート記事にまとめられています。

Certificate and TLS Protocol Errors

https://support.umbrella.com/hc/en-us/articles/4406133198100

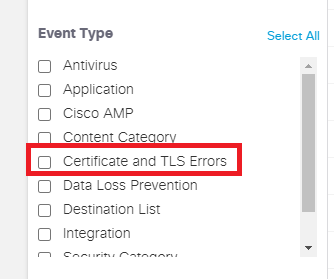

また、画面左側にあるフィルタの中の「Event Type」にある「Certificate and TLS Errors」でフィルタをかけることで、証明書エラーとなったデータのみを抽出できます。

なお、このような証明書のエラーが発生した場合の対処方法は、大きく分けて以下の 3 つになります。

- 実際の Web サーバーの管理者にサーバー証明書の異常を報告する

- 「導入」>「ドメイン管理」>「外部ドメイン & IPs」に対象となるドメインを追加する (AnyConnect または PAC ファイルによる導入のみ)

- 「ポリシー」>「選択的復号リスト」に対象となるドメインを含んだリストを作成し、Web ポリシーと関連付ける

外部ドメインや選択的復号リストを選んだ場合、対象ドメインへの暗号化通信の検査が SWG により行われなくなりますし、そもそも根本的な解決とはなりませんので、実際の Web サーバーの管理者に報告されることを強く推奨します。

3. (参考) Web ブラウザが表示する証明書警告画面について

前項で説明した証明書エラーは SWG が検出したものであり、SWG が用意した専用のエラー画面 (Cisco Umbrella のロゴ入り) が表示されました。これとは別に、Web ブラウザが用意した証明書警告画面が表示される場合があります (以下は Chrome のもの)。

この場合、一般的にユーザーの PC に Umbrella のルート証明書がインストールされていないことが考えられますので、以下の公開文書を参考にルート証明書のインストールを行ってください。

Install the Cisco Umbrella Root Certificate

https://docs.umbrella.com/umbrella-user-guide/docs/install-the-cisco-umbrella-root-certificate