- Cisco Community

- シスコ コミュニティ

- セキュリティ

- 仮想プライベート ネットワーク (VPN)

- Re: コミュニティ Ask Me Anythingイベント – コンフィグレーション、トラブルシューティングとベストプラクティス: ASAとFTDにおけるAnyConnect Remote Acce...

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

コミュニティ Ask Me Anythingイベント – コンフィグレーション、トラブルシューティングとベストプラクティス: ASAとFTDにおけるAnyConnect Remote Access VPN

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-07 02:25 PM 2020-04-07 02:29 PM 更新

このイベントは先週まで開催されていたAsk Me Anything イベント"Secure Remote Workers" の続編です。

Cisco Adaptive Security Appliances (ASA)とFirepower Threat Defense (FTD)およびそれらをシスコセキュリティポートフォリオデバイスとテクノロジと統合したISEやDuoにおける AnyConnect secure mobilityクライアントのためのコンフィグレーション、トラブルシューティング及びベストプラクティスについて質問できるチャンスです。

このセッションは、SSLと Ikev2を使ったAnyConnectの実行について様々な見地から学び質問出来る機会です。現在のような重大な局面において、所属する組織の安全を確実に守るのに役立つ 必要なセキュリティを提供するAnyConnectのエマージェンシーライセンス、コンフィグレーション、デプロイメントおよびトラブルシューティングなどが含まれます。

このイベントに 参加するには、

4月6日(月)から17日(金)まで質問を投稿できます。

Dinesh Moudgil はインドのバンガロールにあるシスコのセキュリティチームのHigh Touch Technical Support (HTTS) エンジニアです。シスコテクノロジに勤務して6年以上になり、主にCisco Next Generation Firewalls、Intrusion Prevention Systems、Identity Management & Access Control (AAA) と VPNを担当しています。CCNP, CCDP 及び CCIE #58881 セキュリティ検定、およびACE、 PCNSE 、VCPといった様々なベンダー検定を取得しています。

Dinesh Moudgil はインドのバンガロールにあるシスコのセキュリティチームのHigh Touch Technical Support (HTTS) エンジニアです。シスコテクノロジに勤務して6年以上になり、主にCisco Next Generation Firewalls、Intrusion Prevention Systems、Identity Management & Access Control (AAA) と VPNを担当しています。CCNP, CCDP 及び CCIE #58881 セキュリティ検定、およびACE、 PCNSE 、VCPといった様々なベンダー検定を取得しています。

Pulkit Saxena はシスコのセキュリティドメインのHigh Touch Technical Support (HTTS) エンジニアで7年に亘りチームに貢献しています。複数ファイアウォールや様々なVPNソリューション、AAA、次世代IPSの実地経験があり、様々なトレーニングも行っています。Cisco および Juniperベンダ検定(CCIE Security と JNCIA)を取得しています。

Pulkit Saxena はシスコのセキュリティドメインのHigh Touch Technical Support (HTTS) エンジニアで7年に亘りチームに貢献しています。複数ファイアウォールや様々なVPNソリューション、AAA、次世代IPSの実地経験があり、様々なトレーニングも行っています。Cisco および Juniperベンダ検定(CCIE Security と JNCIA)を取得しています。 Jason Grudier はノースカロライナ州のローリーでVPN TACチームのテクニカルリーダーをしており、シスコのVPNチームに6年勤務しています。それ以前はLabcorp でネットワークエンジニアをしていました。現在は主に、DMVPN、 GETVPN、 Radius、 LDAPおよび証明書認証、シスコのプラットフォーム全体のAnyConnectのトラブルシューティングとコンフィグレーションに携わっています。

Jason Grudier はノースカロライナ州のローリーでVPN TACチームのテクニカルリーダーをしており、シスコのVPNチームに6年勤務しています。それ以前はLabcorp でネットワークエンジニアをしていました。現在は主に、DMVPN、 GETVPN、 Radius、 LDAPおよび証明書認証、シスコのプラットフォーム全体のAnyConnectのトラブルシューティングとコンフィグレーションに携わっています。

Gustavo Medina はエンタープライズネットワーキングセールスチームのシステムセールスエンジニアで、セキュリティとエンタープライズネットワーキングにおいて10年以上の経験があります。テクニカルエスカレーションやパートナーアドプションからシスコサーティフィケーション評価の改訂に至るまで様々なタスクにフォーカスしてきました。セキュリティのCCNA、 CCNP CCSI およびCCIE (#51487)を取得しています。

Gustavo Medina はエンタープライズネットワーキングセールスチームのシステムセールスエンジニアで、セキュリティとエンタープライズネットワーキングにおいて10年以上の経験があります。テクニカルエスカレーションやパートナーアドプションからシスコサーティフィケーション評価の改訂に至るまで様々なタスクにフォーカスしてきました。セキュリティのCCNA、 CCNP CCSI およびCCIE (#51487)を取得しています。

質問を投稿するとコミュニティのすべての言語に翻訳されます。

**役に立ったボタンをクリックして参加者を増やしましょう **

質問に対する回答に 必ず評価をお願いします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:39 PM

テストとして、LDAPsではなくLDAPに戻すと成功しますか。

証明書が有効であることを確認し、LDAPサーバーがそれを受け入れましたか。

注)この回答は jgrudierによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:53 PM

私はLDAPを使用したことがありません。 今はASAからFTPに移行しています。 ASAではLDAPがうまく機能します。

注)この質問は Uzhegov Evgenii による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:54 PM

System / Integration / Realmsには、State i.O.そして、ユーザーグループを見ることができます。

注)この質問は Uzhegov Evgenii による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:56 PM

FirePower マネジメントセンターに Root CA Certificateがあります。FTDにそれをインストールするべきですか。

注)この質問は Uzhegov Evgenii による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:58 PM

FTD端末には信頼されたCAとして、LDAPサーバーからのルートおよびサブCA証明書がありますか。

注)この回答は jgrudierによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 02:00 PM

FTDデバイスには、自己署名証明書しかありません。 Root CA 証明書には、FirePower Management Centerしかありません。

デバイス/証明書に Root CA を追加しようとしましたが、証明書が表示されません。

注)この質問は Uzhegov Evgenii による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 02:03 PM

ケースオープンした方がよろしいかと存じます。証明書を確認して他のコンフィグレーションを確認しなければなりませんが、ここでシェアするべきものではありません。

注)この回答は jgrudierによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 02:06 PM

回答ありがとうございます。昨日オープンしましたが (#SR 688828253)まだ解決していません。

注)この質問は Uzhegov Evgenii による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 02:10 PM

担当のエンジニアに連絡してケースをチェックします。

証明書のインストール問題ですが、下記ビデオの開始後5分くらいのところをご覧ください。FTDにインストールするのに必要な手順が示されています。問題は最初にインストールされたCAではないかと思います。

https://community.cisco.com/t5/security-videos/initial-anyconnect-configuration-for-ftd-managed-by-fmc/ba-p/4057295

注)この回答は jgrudierによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 02:13 PM

どなたか情報をいただけませんか。

当方は、context modeのASA 5585-SSP-10でバージョンは9.8(2)です。

dynamic split tunnelsを設定したいクライアントがいるのですが、下記のような設定の完了ができません。

Remote Access VPN > Network (Client) Access > Group Policies > [policy name] > Advanced > AnyConnect Client

Group Policiesにcustomer attributesを割り当てたいのですが、custom attributes optionはASDM (7.8(2))では利用できません。

下記のURLには、AC 4.5 minimum and ASA 9.0 minimumが必要とあります。当方はAC4.7です。context modeのASA 5585に影響をあたえる要因が何かあるのでしょうか。ご存知であれば、ご教示ください。

注)この質問は DavidGray77695 による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 02:16 PM

そちらについてはサポートされています。最新のASDMで入手可能なはずです。

もし今すぐアップグレードできない場合はCLI経由でも設定可能です。

https://www.cisco.com/c/en/us/td/docs/security/asa/asa98/configuration/vpn/asa-98-vpn-config/vpn-params.html

注)この回答は Gustavo Medina による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 02:21 PM 2020-04-09 02:23 PM 更新

最新のASDMにアップグレードが必要ということですか? どれが 7.13ですか?

CLI経由ではダイナミックスプリットオプションが見つかりません。

可能なオプションは添付のものだけです。

注)この質問は DavidGray77695 による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 02:29 PM

7.14.1が最新です。

https://software.cisco.com/download/home/283123066/type/280775064/release/7.14.1

添付していただいたものを見ますと、2番目のオプション"anyconnect-custom"があります。

しかしまず最初にwebvpnで属性を設定する必要があります。3つの手順を下記でご確認ください。

https://www.cisco.com/c/en/us/td/docs/security/asa/asa98/configuration/vpn/asa-98-vpn-config/vpn-params.html

注)この回答は Gustavo Medina による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-13 09:15 AM

ありがとうございます。解決しました。

別の質問があります。Dynamic split tunnelingでは特定のパブリックサブネットを除外出来ますか。それともDNS名だけですか。カスタマーでMS Teamsトラフィックをローカルで取り上げたいらしいのですが、DNSではなくIPアドレスのみ使用しています。

注)この質問は DavidGray77695 による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-13 09:18 AM

4.8 アドミニストレータガイドによりますと :

https://www.cisco.com/c/en/us/td/docs/security/vpn_client/anyconnect/anyconnect48/administration/guide/b_AnyConnect_Administrator_Guide_4-8/b_AnyConnect_Administrator_Guide_4-7_chapter_01100.html#concept_fly_15q_tz

これですとDNS名のみ提供するようです。確認してまた回答いたします。

注)この回答は Pulkit Saxena による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-13 09:25 AM

解決して良かったです。ダイナミックスプリットはDNS専用ですが通常のexcludespecified でも有効です。

ご質問の同じ適正化に関するスレッドに回答しております。そちらでMS警告について言及しています。

https://community.cisco.com/t5/vpn/anyconnect-split-vpn/m-p/4058772#M271373

さらにご質問ありましたらお知らせください。

注)この回答は Gustavo Medina による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 02:32 PM

SSL VPNに最大スループットは期待できますか。あまり使うことのなかったSSL VPN(ASA・FTDの両方のヘッドエンドで終端)を頻繁に使うようになったクライアントがおり、適切にプロビジョニングされたヘッドエンドなのにパフォーマンスが低下したという方がいます。

800 Mbpsのインターネット帯域とユーティリティーを備えたFirepower 2110を使うクライアントがいます。内部クライアントのSpeedtest.netは、800 Mbpsに近い速度が出るものの、SSL VPNクライアント(フルトンネル使用)では、30〜40 Mbpsしか出ず、VPN(ホームネットワーク・有線接続)を使っていない場合は、ISPの公表ダウンロード速度(200 Mbps)に近いと言っています。

複雑なシステムには多く不定要素があることは認識していますが、最大値を得るために基本にできるラボ番号はありますか。iPerfや関連ツールを使えば可能だと考えています。

注)この質問は Marvin Rhoads による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 02:43 PM

いくつか重要なポイントを挙げます。

1. AnyConnect 4.7.x以降を使用してください。バッファとHWアクセラレーションの問題が修正されています。

2. DTLS v1.2またはIKEv2を使用するとパフォーマンスが向上します。トランスポートプロトコルとしてTLSの使用はNGです。パフォーマンスが低下します。

注:DTLS 1.2は、ASA 9.10.x以降で導入されました。以前のバージョンではDTLS 1.2はサポートされていません。そのため、CSCvp07143 = DTLS 1.2 and AnyConnect oMTUのためのBug CSCvp07143 Bug-Previewの回避には、下記のASAバージョンが必要になります。

-9.10(1)22以降 ー 最新の9.10.xバージョン推奨

-9.10(2)1以降 - 最新の9.12.xバージョン推奨

3. 使用するヘッドエンドハードウェアやASA / FPR環境に応じて、crypto engine accelerator-biasに関する構成は、必要に応じて確認・変更してください。

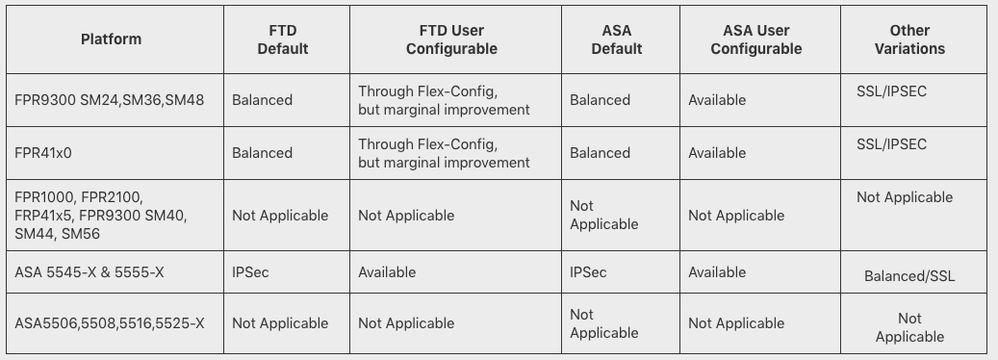

DTLSv1.2またはIKEv2で使用されているprimary transport protocolを考慮し、クライアントに最適なバイアス設定を適用します。ご相談されているケースの場合、2100をお使いのため必要ありませんが、今後のために下記のテーブルをお使いください。

4. Cipher Suite:AES-GCMが最良のパフォーマンスを提供します。

5. MTU configuration on the Group Policy:高いほど良く、1406を超えないことを推奨します。推奨値は1406(最小1406で開始し、クライアントの環境に合うように下げます)です。

6. The AnyConnect TunnelOptimizations Custom Attribute MUST BE configured/enabled on ASA/Group Policy:ラボのセットアップでは一個人のクライアントから200Mbps取得できています。

webvpn anyconnect-custom-attr TunnelOptimizationsEnabled description Tunnel Optimizations Enabled anyconnect-custom-data TunnelOptimizationsEnabled False false anyconnect-custom-data TunnelOptimizationsEnabled True true group-policy <Group Policy Name> attributes anyconnect-custom TunnelOptimizationsEnabled value True

このようにしてlab設定でシングルクライアントから 200Mbpsが得られます。

注)この回答は Gustavo Medina による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-10 12:56 PM

1.ご指摘のバグは内部のCDETSサイトにリンクされていましたが、下記で公開されています

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCvp07143

2. DTLS 1.2は、FTD 6.6(昨日リリースされたばかり)にアップグレードするまで、FTD SSL VPNクライアントではサポートされていないと思います。

問題のASAvでは9.12(3.9)とAnyConnect 4.8.03036を使用しているようです。

したがって、クライアントはDTLS 1.2トンネルに接続しているため、クライアントのパフォーマンスはやや向上しています。

3. AnyConnectトンネルの最適化は、FMC上のFlexconfigを介して管理対象FTDデバイスで使用するためにサポートされていますか。

注)この質問は Marvin Rhoads による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-10 12:59 PM

ご指摘の通りです。6.6では、DTLS v1.2プロトコルの構成を可能にする機能が導入されました

FDM-REST APIのみ

FMC GUI構成のサポート

*ハードウェア暗号化チップからのサポートがないプラットフォームはサポートされていません(5508及び5516)

はい、custom-attributesにFlexconfigを使用できます。 動的分割について下記で説明されている方法と同様です。

https://www.cisco.com/c/en/us/td/docs/security/firepower/config_examples/advanced-anyconnect-ftd-fmc/advanced-anyconnect-vpn-ftd-fmc.html#Cisco_Task_in_List_GUI.dita_8ea84895-b580-4900-9d4f-99a9c5557d3c

注)この回答は Gustavo Medina による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド